陸子成1,張鐵龍1,程夏2

(1.廣西電網有限責任公司崇左供電局,廣西 崇左 532200;2.南京南瑞繼保電氣有限公司,江蘇 南京 211100)

摘要:縱向加密裝置是電力二次系統網絡安全的重要保證,針對縱向加密裝置的攻擊直接影響電力調度數據網的穩定運行。文章闡述了縱向加密裝置的主要性能指標,著重圍繞針對其可用性的威脅展開分析,并將此類威脅定義為拒絕服務威脅,進一步給出拒絕服務攻擊的兩種類型及其特征。基于縱向加密裝置拒絕服務攻擊的特點,給出了有針對性的防御措施。

關鍵詞:縱向加密裝置;拒絕服務;網絡安全;漏洞

0引言

按照國家電力監管委員會頒布的《電力二次系統安全防護規定》要求,國家電網公司、南方電網公司、各發電企業陸續在調控主站、調度數據網和變電站端有針對性地部署了縱向加密認證裝置、橫向隔離裝置和防火墻等二次系統安全防護設備。二次系統安全防護設備成為落實電力系統網絡安全的重要支撐,因此二次安防設備的可靠性、穩定性、自身安全性直接影響電力二次系統的穩定運行,特別是縱向加密認證裝置直接關系安全I區的縱向數據交互,研究縱向加密認證裝置的安全相關性能具有重要意義。

目前與縱向加密認證裝置有關的研究多圍繞加密技術或縱向加密裝置的使用展開,對于縱向加密裝置可用性、安全性的研究較少。由于縱向加密裝置是進入變電站監控系統的必經之路,所以其往往成為黑客或不法分子攻擊的重點對象。

1縱向加密裝置的潛在威脅

縱向加密裝置的主要功能是在調度主站和變電站數據網關(遠動裝置/保護信息子站)中的網絡中建立一條加密隧道,用以傳輸變電站運行數據和調度主站控制指令,同時拒絕白名單外的網絡連接和數據報文[1]。證書和加密算法是加密隧道可靠性的保證,其中加密算法是核心技術,由國家商用密碼管理局授權提供。

縱向加密裝置的性能指標主要有兩點:(1)可用性,能否對外提供過濾和加密服務,能否處理并發的多個連接和大吞吐量數據;(2)安全性,通過縱向加密傳輸的數據能否確保不泄露、不篡改、不丟失[2]。

鑒于加密算法的相對高安全性,攻擊加密隧道成本極高,攻擊者不會選擇暴力破解加密算法或攻擊加密隧道的途徑。因此針對縱向加密裝置安全性的攻擊行為不是縱向加密裝置主要的安全威脅,通過加密隧道傳輸的數據安全性是有保證的。但現有運行管理機制中,電子證書的交換傳遞需要通過IC卡介質,這個過程涉及諸多環節,存在被惡意分子利用的隱患。

縱向加密裝置的可用性可以理解為兩點:(1)作為一臺網絡中間設備能夠正常傳輸數據;(2)作為一臺網絡安全設備應能對其傳輸的數據提供加密和過濾功能[3]。因此針對縱向加密裝置的可用性攻擊可以考慮兩個方面,一方面令縱向加密裝置無法正常傳輸網絡數據,另一方面如果縱向加密裝置可以傳輸數據,令其無法對傳輸的數據內容進行加密或進行有效過濾。這兩種攻擊方向均可以視為對縱向加密裝置提供服務能力的攻擊,令縱向加密裝置失去或下降服務能力,成為事實上的拒絕服務攻擊。

縱向加密裝置的典型應用場景如圖1所示,調度數據網的數據通過路由器后進入變電站的縱向加密裝置,縱向加密裝置對其進行過濾和解密后交給變電站數據網關機進行處理。當攻擊者物理位置處于變電站外時,可以實施圖1中的兩種攻擊,達到令縱向加密裝置拒絕服務的目的。Attack1 截斷是一種傳統、直接的拒絕服務攻擊方式,Attack2 旁路利用某種方式使縱向加密裝置停止過濾或加解密通信報文,達到旁路直接通信的目的,視為一種間接拒絕服務攻擊方式。

2直接拒絕服務攻擊

網絡設備均有標稱的數據處理能力,在其處理能力范圍內的網絡數據流量才能被正常處理,縱向加密裝置作為一種網絡設備也不例外。一般而言,縱向加密裝置分為百兆型(普通型)和千兆型(增強型),百兆型的明密文吞吐量分別為95 Mb/s和25 Mb/s,千兆型的明密文吞吐量分別為340 Mb/s和80 Mb/s。這兩款設備相比于專業的抗DOS攻擊設備,抵御DDOS攻擊的能力偏弱。攻擊者可以考慮利用TCP/IP、UDP、NTP等協議的漏洞,采用SYN flood、ACK flood、ICMP flood、UDP flood、NTP flood、DNS flood等攻擊方式對縱向加密裝置發起攻擊,可以迅速令縱向加密裝置癱瘓,失去服務能力[4]。

由于電力調度數據網與公眾網物理分隔,攻擊者難以利用公眾網上的肉雞資源。同時調度數據網的服務器資源較少,一般均部署具備一定防御能力的防火墻或路由設備,因此攻擊者在調度數據網直接捕獲肉雞的難度較高,且肉雞轉換攻擊能力較低。通過傳統方式在調度數據網發起DDoS攻擊的成本較高,實施難度較大,準備周期較長。單個黑客或團體難以實施此類型網絡攻擊,但不排除有組織的團體或強力機構實施上述攻擊,并與其他攻擊方式組合,擴大攻擊效果,以達到癱瘓電網的目的。2015年12月爆發的烏克蘭停電事件,攻擊者利用TDoS(電話拒絕服務攻擊),使客戶服務中心的Web服務器癱瘓,延緩客戶報告停電情況,擴大了停電事件的攻擊效果。黑客組織通過長期的準備工作,完成了對烏克蘭電網諸多節點服務器/設備的入侵,并把拒絕服務攻擊作為整套攻擊的一部分。

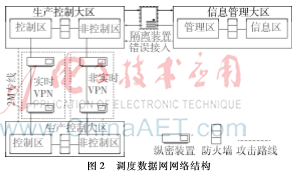

雖然電力調度數據網在設計結構上與公眾網絡隔絕,但仍與電力企業信息網絡通過橫向隔離裝置相連。部分調控主站、電廠、廠礦的網絡架構并沒有按照電監會的要求進行設計,或者具體部署時執行不嚴格,這使得電力企業信息網的數據進入調度數據網成為可能。如圖2所示,某地調主站采用2M專線直通接入變電站,進行網絡部署調整時,誤將內部信息網接入2M專線,大量數據流量進入2M專線網,直接沖擊數據網關機,導致調度與站內通信中斷。這一真實事故一方面說明嚴格按照二次安防規范部署路由器、縱向加密裝置等設備的必要性,另一方面也說明惡意攻擊者可以利用網絡架構的缺陷,采用物理手段或入侵手段,將企業信息網或辦公網的流量引入調度網絡,當數據流量達到一定負荷時,可以癱瘓路由器或縱向加密裝置,達到拒絕服務攻擊的效果。

進一步考慮,嚴格按照電網二次安全防護規定進行部署,杜絕將非法流量自外部引入調度數據網,但調度數據網仍存在被入侵的可能,例如配網系統的通信節點遍布各配電箱、配電柜、配電室,其防護等級較低,入侵實施較為容易。一旦入侵成功,攻擊者可以使用IXIA、SPIRENT等品牌的網絡測試儀向縱向加密裝置打入大流量網絡報文,瞬間即可癱瘓縱向加密裝置。如果抓取縱向加密裝置正常工作時的密文流量,對縱向加密裝置進行重放攻擊,當重放流量大于25 Mb/s時,即可癱瘓縱向加密裝置。事實上,即使密文流量小于25 Mb/s,也足以干擾到縱向加密裝置的正常運行,降低服務能力,也達到了拒絕服務攻擊的目的。

3間接拒絕服務攻擊

目前國內主流縱向加密裝置生產廠商均使用Linux作為其產品的操作系統。Linux作為開源操作系統,具有使用靈活、自由裁剪、可伸縮性強的優點。縱向加密裝置一旦投入使用,由于電力行業連續工作的特點,很難對其應用程序或操作系統進行升級。并且由于縱向加密裝置的應用程序總是基于特定版本的Linux操作系統開發,一旦升級操作系統,將牽涉很多環節,所以廠商也沒有升級程序的主觀動力。雖然升級操作系統和應用程序在主觀動力和客觀條件上都不滿足,但Linux系統的漏洞是客觀存在的,老舊版本系統上的已知漏洞都是公開的。

惡意攻擊者可以利用Linux已知漏洞入侵縱向加密裝置,也可以借助工具掃描應用程序的潛在漏洞加以利用入侵縱向加密裝置。攻擊者成功入侵后,獲得權限提升,可以更改縱向加密裝置的配置,關閉縱向加密裝置的服務。例如,更改白名單中的IP和端口,令正常通信的合法報文被過濾丟棄。

利用漏洞入侵縱向加密裝置后,不僅可以令其停止正常服務,還可以實現其他方式的攻擊。例如偽造控制報文發送給遠動裝置,造成變電站內開關錯誤分開或合上;偽造遙信報文發送調度主站,令主站誤判變電站開關、刀閘位置情況。

4防御部署

隨著網絡攻擊手段的進步,目前按照電網二次安全防護規定采取的安全措施并不足以應對電力調度數據網面臨的巨大威脅。應注重二次安防設備自身的安全防護,尤其是縱向加密裝置的保護。在調度數據網和變電站監控系統的網絡邊界上應增加網絡安全設備,與縱向加密裝置互相配合,梯次配置。

如圖3所示,在路由器和縱向加密裝置間增加抗DDoS攻擊設備或具備抗DDoS攻擊能力的防火墻。抗DDoS攻擊設備負責抵御網絡攻擊,縱向加密裝置主要負責對通信報文的加解密工作,兩者分工協作,串行化部署。

如圖4所示,可以進一步在路由器與縱向加密裝置間串行部署IPS(入侵防御系統)和防火墻。IPS側重于防御網絡邊界內的入侵行為,防火墻側重分流針對縱向加密裝置的直接拒絕服務攻擊等網絡攻擊,縱向加密裝置主要負責維護加密隧道,進行加解密工作。

除了增加部署網絡安全設備,還應嚴格落實二次安全防護相關規定,優化網絡結構,加強人員管理。相比于硬件設備投入,規章制度和人員管理更為重要和緊迫,值班人員一次隨意地攜帶個人U盤插入監控電腦或點開某個郵件就可能在網絡防御系統上打開一個缺口。網絡安全系統遵循木桶理論,其安全程度取決于系統內的安全短板,而歷次大的工控網絡安全事件顯示:人往往成為短板。

5結論

部署在網絡邊界上的網絡設備,是實現網絡數據傳輸的關鍵中間節點。保證縱向加密裝置乃至數據網關的正常運行,防止網絡攻擊/網絡入侵造成縱向加密裝置拒絕服務,必須綜合考慮網絡安全設備部署,合理配置網絡安全設備,同時應加強制度落實,強化人員管理,使網絡安全設備的效用最大化。

客觀上,沒有絕對安全的網絡系統,電力調度數據網/變電站監控網絡也不例外,無論部署何種安全設備,都可以增加攻擊者的攻擊成本,降低安全風險,但都無法保證絕對安全。必須綜合考慮變電站的重要性、網絡結構、安全設備價格等要素,增加網絡安全設備,制定和落實安全規章,加固網絡安全防御。

參考文獻

[1] 劉媛,李勁,殷曉蓓. 調度數據網縱向安全防護系統的構建和應用[J]. 廣西電力,2011,34(6):25-27,86.

[2] 梁智強,陳曉帆. 縱向加密認證裝置轉發性能測試的研究[J]. 計算機測量與控制,2012,20(3):606-609.

[3] 王保義,楊麗. 基于安全網關的電力二次系統安全防護[J]. 電力系統通信,2008,29(12):28-32.

[4] 梁智強,范穎. 電力二次系統安全防護的DDoS攻擊原理及防御技術[J]. 計算機安全,2010(9):70-72.