多個消息來源得知,最近兩波針對以色列公司的勒索軟件浪潮已經被追蹤到是來自伊朗的黑客發起的。

勒索軟件攻擊自10月中旬以來一直在發生,本月升級,并多次以以色列為目標。

以色列各種規模的公司都成為了使用Pay2Key和WannaScream勒索軟件攻擊者的目標。

黑客侵入了公司網絡,竊取了公司數據,加密了文件,并要求支付巨額費用來提供解密密鑰。

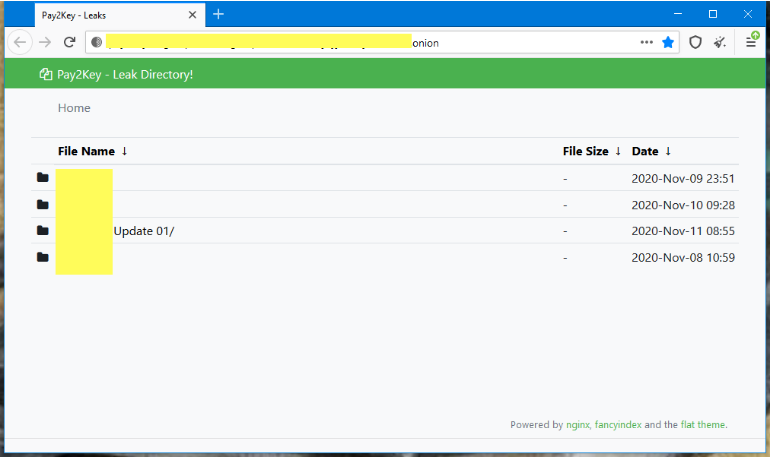

此外,位于以色列的網絡安全咨詢公司Konfidas的創始人兼首席執行官Ram Levi告訴記者,本周Pay2Key勒索軟件團伙還在黑暗網絡上發布了一個“泄露目錄”,該團伙現在正在泄露拒絕支付贖金的公司的數據。

勒索軟件WannaScream的攻擊已經遍布全球,但以色列安全公司Profero的創始人兼首席執行官Omri Segev Moyal告訴記者,這種勒索軟件目前通過“勒索軟件即服務”(ransomwareas -a- service,簡稱RaaS)模式提供,從勒索軟件開發商那里租用勒索軟件的一個組織,把目標對準了以色列公司。

Profero是當地一家安全公司,目前正在為許多陷入困境的以色列公司提供事件響應(IR)服務,他今天表示,它追蹤了以色列公司向伊朗加密貨幣交易所Excoino的幾筆付款。

“無論是WannaScream還是Pay2Key勒索軟件,其總體復雜性都非常一般。Pay2Key的低復雜度使得我們能夠很容易地跟蹤比特幣的動向,”Moyal告訴記者。

Profero的高管補充說:“我們的團隊確定了位于伊朗的加密貨幣交易所Excoino的退出策略。這種行為對于主要的勒索軟件運營商而言非常罕見。”

Profero的調查結果以及Pay2Key和伊朗的威脅行為者之間的聯系今天也得到了Check Point和第三人的證實。

Check Point是在上周首次發現Pay2Key勒索軟件的,該公司計劃在周四發布一份關于最新發現和伊朗關聯的深度報告。

Moyal認為Pay2Key和WannaScream都是不成熟的操作,這也得到了現實事件證據的證實。

例如,在一些早期的Pay2Key事件中,勒索軟件的命令和控制服務器沒有向一些支付了贖金的受害者釋放解密密鑰,導致公司無法恢復他們的文件。

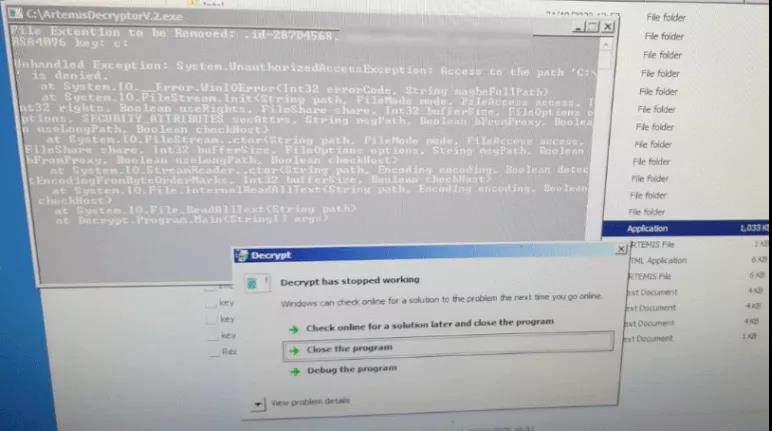

在WannaScream的案例中,勒索軟件解密程序(受害者在支付贖金要求后獲得的用于解密文件的應用程序)在某些情況下也出現了錯誤,類似地導致企業即使付款后也無法恢復數據。

目前還沒有證據表明Pay2Key或在以色列發生的WannaScream襲擊與伊朗政府實體有關。不過,調查仍在繼續。