近日,勒索軟件組織Pay2Key在Twitter上發文聲稱上周末成功入侵了以色列最大的國防承包商——以色列航空航天工業公司(IAI),并且發布了該公司的內部數據。據報道,近期活躍的勒索軟件組織Pay2Key已經連環攻擊了80多家以色列公司。

Pay2Key首次引起業界注意是上周一,據首次發現Pay2Key的CheckPoint上周報道,勒索軟件組織Pay2Key在上周一發布了從英特爾公司的哈瓦那實驗室(Habana Labs)獲得的內部文件的詳細信息,后者是一家以色列芯片初創公司,一年前被英特爾收購。

根據CheckPoint的報告,雖然Pay2Key這個名字早在6月份就已經在加密身份服務KeyBase.io注冊,但同名的勒索軟件直到10月才開始活動。在攻擊英特爾Habana Labs實驗室得手后,人們注意到Pay2Key組織索要的贖金通常在7到9比特幣之間,折合約13.5-17.3萬美元左右,如此“低廉”的贖金價格,不禁讓人懷疑其真實動機。直到近日,Pay2Key連續攻擊80多家以色列公司之后,人們才意識到Pay2Key的攻擊具有國家黑客的意識形態色彩。

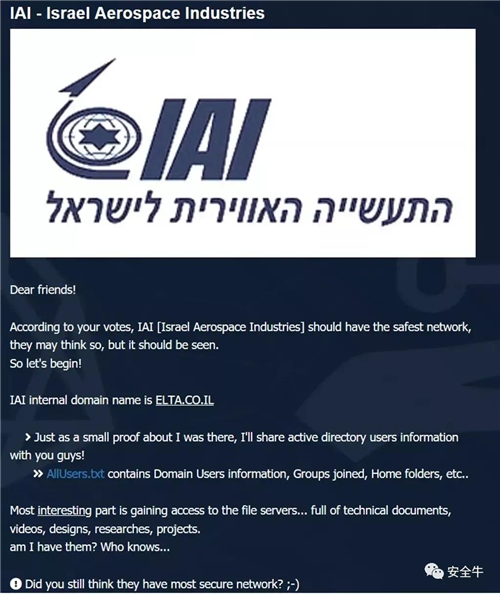

本周一,Pay2Key在其推文(下圖)和網站透露了以色列國防承包商的內部數據,網絡安全專家稱這顯然是對以色列攻擊的升級。

CheckPoint認為Pay2Key小組成員是伊朗人,原因是過去的贖金付款是通過Excoino進行的,Excoino是僅提供給擁有有效伊朗電話號碼和伊朗居民身份代碼的個人的伊朗加密貨幣交易所。

與常規勒索軟件組織“悶聲發大財”不同,Pay2Key異常高調,上周末甚至在推特上發布了一項民意調查,詢問其粉絲哪個以色列組織的網絡安全防御能力最強:以色列衛生部、交通部還是IAI?隨后在上周日晚上,Pay2Key又發布了一條推文,聲稱是后者(IAI)。(下圖)

從Pay2Key在暗網上公布的信息來看,該組織確實成功進入了IAI內部系統,該系統的內部域名為ELTA.co.il。

Pay2Key還公布了大約1,000名IAI用戶的詳細信息證明其“戰績”。

泄漏的信息本身并不十分敏感,其中包括工人姓名和內部計算機注冊表之類的信息,Pay2Key也沒有索要贖金,因此這有可能是過去發生的攻擊中獲取的數據,攻擊者很可能已經無法訪問該系統。

但這也足以證明,在某個時段,黑客確實可以訪問IAI內部系統的文件主目錄,其中包括武器研發的技術文檔和內部數據。

IAI尚未做出回應,但知情人士表示,他們目前不擔心敏感信息在泄露期間被盜。

作為兼營民用航空業務的國防承包商,IAI是以色列最大的國有公司,雇員人數約16,000。IAI今年上半年的收入為21億美元,反導系統、無人機和精確制導武器的凈利潤為4,800萬美元,主要用于出口。IAI也是以色列2024年月球探測器項目的兩家競標公司之一。

網絡安全顧問Einat Meyron認為,盡管Pay2Key的攻勢很猛,但也沒有必要過度恐慌:“并非每次黑客攻擊都意味著完全訪問權限。國防機構擁有不同的網絡,有權使用封閉式機密系統的工作人員通常也不能在線訪問公共互聯網。Pay2Key是否可以訪問機密服務器?可悲的是,我們只能拭目以待。不過以Pay2Key這種好大喜功的行事風格,任何漏洞或攻擊成果都會立刻被拿出來炫耀。”

Pay2Key由兩名以色列網絡安全公司,CheckPoint和Whitestream十一月首次發現并展開聯合研究。最初,研究者只是將Pay2Key作為頗為不斷增長的勒索軟件組織的新的一員看待。

勒索軟件攻擊通常有著類似的行為模式:以公司為目標,加密和竊取文件,然后勒索贖金“釋放”文件。但是,Pay2Key顯得有些另類,索要的贖金很少,行事高調、樂于展示技能和成果。

CheckPoint甚至在將其溯源到伊朗之前,就在其安全報告中警告稱,攻擊者具有異于普通犯罪分子的“高級能力”。CheckPoint網絡情報負責人Lotem Finkelstein上周四曾透露,在過去曝光的一些案例中,Pay2Key曾設法“在一小時內控制了整個網絡”,而大多數勒索軟件犯罪活動需要數小時甚至數天才能達成。

Finkelstein指出:“這是行業頂尖黑客才具備的技能。Pay2Key還具有所謂的‘操作安全性’(或OpSec),其覆蓋痕跡的技法令人印象深刻。這是一個新的勒索軟件團隊,卻展示出高超的技能,這令人懷疑,他們幾乎好像不需要任何練習,就好像根本沒有學習曲線一樣。”

Whitestream首席執行官Itsik Levy則認為:“這是一個擁有先進技能并且非常專注的團隊,最近的連環攻擊浪潮無疑是一個里程碑,將給以色列信息安全管理方式帶來巨大沖擊和變革。”

而根據威脅情報公司ClearSky的報道,Pay2Key行動背后的組織似乎是伊朗政府贊助的黑客組織福克斯·小貓(Fox Kitten也被稱為Parisite和PIONEER KITTEN),通常是國家黑客組織APT33(小精靈,Magnallium)和APT34(OilRig,Greenbug)的聯合行動。

該攻擊者以使用各種開放源代碼和自行開發的攻擊工具而聞名,被觀察到的攻擊行為包括針對企業VPN、F5 Networks的BIG-IP應用交付控制器(ADC)的攻擊。

安全研究人員發現,Pay2Key勒索軟件不需要與命令和控制(C&C)服務器的連接即可運行。

這些攻擊針對的漏洞包括CVE-2019-11510(Pulse Secure)、CVE-2018-13379(Fortinet FortiOS)、CVE-2018-1579(Palo Alto Networks VPN)、CVE-2019-19781(Citrix NetScaler)和CVE- 2020-5902(F5 BIG-IP)。此外,Microsoft Exchange Server和RDP賬戶也是攻擊目標。