2020年近乎全年都受到Covid-19疫情影響。疫情的出現改變了全球數字工作模式,為了降低疫情對正常工作生活的影響,遠程辦公或在家學習成了首選,這很可能將成為今后的常態。

遠程辦公給網絡安全部署帶來了新的挑戰,遠程訪問不再有「可信任的區域或空間場域」,因此,所有服務的存取都需要驗證,迫使提早實現零信任架構。遠程辦公也推動了云應用的加速,云服務商算是疫情下少數獲利者;但云服務設定不當造成數據大批泄漏是容易被忽略的網絡安全問題。

此外,不論是安全人員或是攻擊者,面對遠程辦公可聯想到的網絡安全問題,就是VPN聯機的安全性保護及DDoS攻擊或任何可能的阻斷服務取得的手段,這類攻擊在2020年很常見。

2020年郵件安全有哪些明顯的趨勢呢?

詐騙郵件

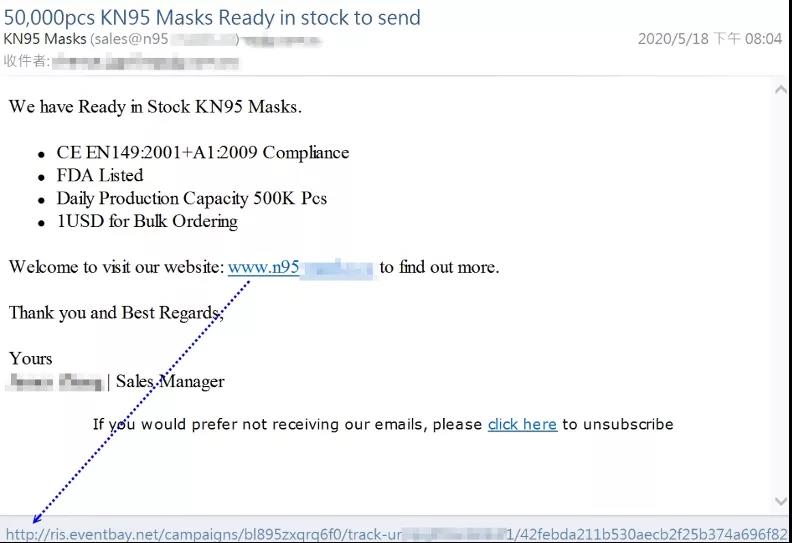

受到疫情的影響,在郵件安全方面,據ASRC與守內安觀察,有關抗疫物資的詐騙郵件經常出現。這些抗疫物資的銷售廣告來自來路不明的公司與新注冊的域名,出現的頻率與疫情的嚴重程度、抗疫物資的匱乏程度有關。第一季度與第二季度常見此類詐騙郵件;第四季度就相對減少了。

(為了口罩銷售而指向一些新注冊的域名。)

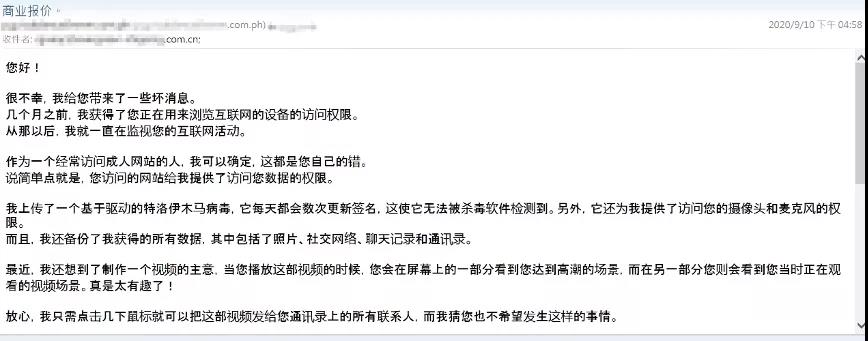

除了與疫情有關的詐騙郵件外,還有內容以恫嚇收件人計算機遭到入侵與監控的比特幣詐騙郵件。詐騙的內容其實是杜撰的,但這樣的詐騙郵件內容依發送的地區與國別,融合了多國語言,以提高詐騙成功的機率。

(攻擊目標為中國,郵件內容為中文)

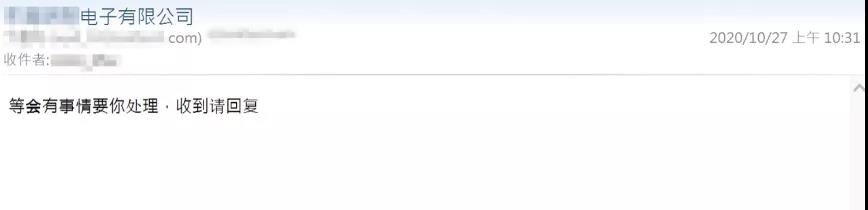

有些詐騙并非以直接騙取金錢為目的,而是騙取企業內部的信息,再作后續利用。這樣的詐騙在2020年居家辦公,不便直接確認的情況下,特別容易奏效。

(冒充企業高層,向員工索要企業內部信息,或冒名令其執行不該執行的事務。)

釣魚郵件

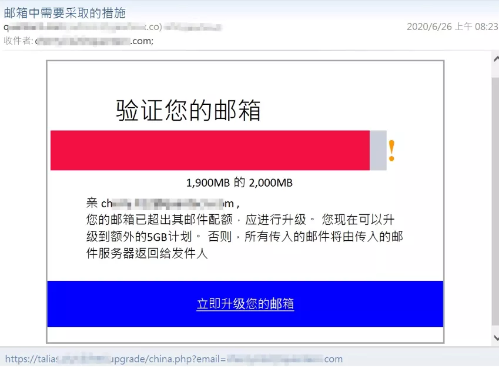

2020年最多的攻擊,非釣魚郵件莫屬了。通常釣魚的目標,是希望能釣取企業服務的各種憑證,尤其在遠程辦公的情況下,若能釣到一組企業電子郵件的賬號密碼,很可能遠程取用企業的所有服務!

(意圖騙取郵件賬號密碼的釣魚郵件。)

在2020年第四季度,ASRC與守內安也觀察到了聲稱未付稅金導致郵件包裹延遲的釣魚郵件。這種釣魚郵件的目的是藉由假的刷卡付稅,釣取信用卡信息。在疫情之下,這種釣魚郵件使受害者更容易上勾!

(假冒物流公司發送的釣魚攻擊郵件)

漏洞利用

試圖通過電子郵件嘗試入侵企業單位內部,以進行后續竊取信息、部署勒索軟件等目的。這類攻擊,多半直接發送可利用Office漏洞的惡意文件,并以疫情相關主題誘騙收件人開啟,試圖藉此提高攻擊成功機率。

經統計,此類型攻擊常用的漏洞編號為:CVE-2012-0158、CVE-2017-11882、CVE-2017-0199、CVE-2017-8570以及CVE-2018-0802。

(冒名CDC的通知,事實上是可利用CVE-2017-11882漏洞的惡意文件。)

針對性攻擊

在2020年ASRC與守內安也觀察到了多起與疫情有關的針對性攻擊,與國家資助有關的APT族群嘗試以電子郵件攻擊則在五月份最為頻繁,其中有許多與疫情信息、設備發放、公告通知或口罩相關信息有關。

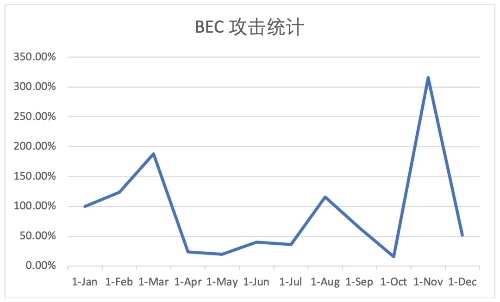

此外,BEC攻擊事件以一月份為基準作比對,在2020年11月份達到全年最高峰,這些BEC攻擊郵件中都存在著被攻擊對象才知道的機密信息。

結論

2021年仍無法明確預測何時可以完全擺脫疫情,而許多企業已將遠程辦公視為未來可能的常態。遠程辦公為網絡安全帶來了新的挑戰,在家辦公的計算機及所使用的網絡也難以確保安全性,因此具備合理訪問權限的零信任架構勢必是未來趨勢。

由于遠程辦公的關系,非實時同步確認事項,多半依靠電子郵件或其他即時通信軟件,各種詐騙事件將層出不窮。

除了應避免公司數據外泄外,重要事項的聯絡,最好能設立第二通信渠道作確認;而重大決策也必須落實復核機制,才能避免BEC事件的發生。