2018年,Purple Fox(紫狐)在野感染超過 30000 臺計算機后被首次發現。Purple Fox通過漏洞利用和釣魚郵件進行傳播分發,自身還充當其他惡意軟件的 Downloader。

3月23日,據外媒報道,安全研究人員發現Purple Fox增加了蠕蟲傳播模塊,通過掃描、攻擊聯網的 Windows 系統進行感染傳播。與此同時,更新的Purple Fox還帶有Rootkit和后門功能。Purple Fox針對Windows系統進行漏洞利用套件的開發,在利用內存破壞和權限提升漏洞后,通過Web瀏覽器感染Windows用戶。

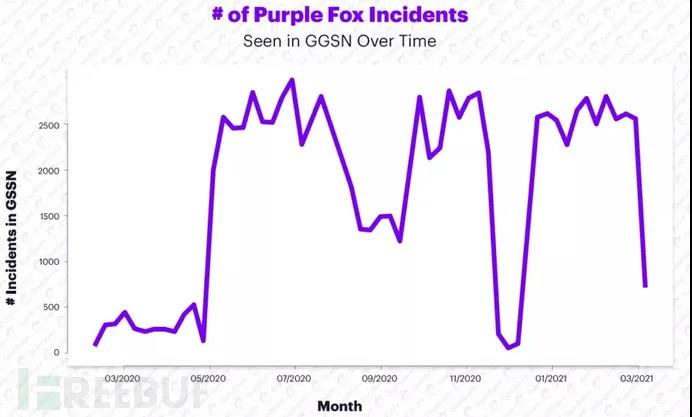

Guardicore Labs的安全研究員Amit Serper和Ophir Harpaz表示:從 2020 年 5 月開始,Purple Fox的攻擊快速攀升。到目前為止,累計超過了90000 次,感染量增長了600%。

Windows 設備面臨極大風險

Guardicore 利用全球遙測網絡對威脅進行監控,Purple Fox從去年年底開始表現出端口掃描和漏洞利用嘗試的行為。掃描發現聯網的Windows設備后,Purple Fox利用蠕蟲模塊試圖通過SMB爆破入侵系統。

根據 Guardicore Labs 的分析報告,Purple Fox 已經組建了近 2000 臺規模的僵尸網絡。

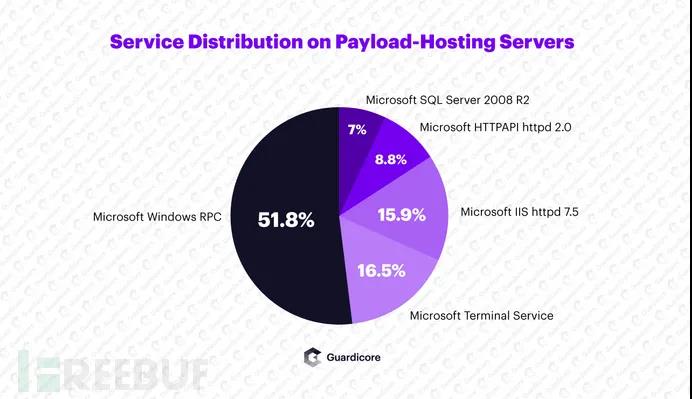

實現主機中包括部署了 IIS 7.5 和 Microsoft FTP 的 Windows Server 服務器以及運行 Microsoft RPC、Microsoft Server SQL Server 2008 R2、Microsoft HTTPAPI httpd 2.0 等服務的服務器,這些服務都存在不同程度的漏洞。

Purple Fox的蠕蟲模塊會攻擊公網暴露的SMB服務來進行入侵,不僅如此,Purple Fox還會利用網絡釣魚和Web瀏覽器漏洞來進行投遞和傳播。

研究發現,失陷主機同時會被作為部署惡意Payload的服務器進行惡意軟件的傳播。

Rootkit模塊進行持久化

Purple Fox在失陷主機上部署Rootkit模塊進行持久化,該Rootkit模塊使用了開源項目 hidden。

Purple Fox會借此隱藏注冊表項與文件。諷刺的是hidden這個項目是安全研究人員開發,為了在執行各種惡意軟件分析任務時使某些文件對惡意軟件不可見。

重新啟動設備后,Purple Fox將惡意 DLL重命名為將在系統啟動時要執行的DLL文件。

系統感染后會表現出明顯的蠕蟲行為,不斷地進行SMB掃描。

一旦身份驗證成功,Purple Fox將會創建與正則表達式(AC0[0-9]{1})相匹配的服務名,例如 AC01、AC02、AC05。該服務會從HTTP服務器下載MSI安裝包啟動感染。

詳細的IOC指標可在 GitHub中查看,包括Purple Fox 的MSI文件投遞站點和 C&C 服務器。

IOC(C&C)

rpc.1qw.us

57.167.200.174

120.253.201.237

65.222.221.216

65.113.192.79

77.236.130.107

180.68.57.112

95.161.197.174

60.174.95.143

115.230.127.107