2021年1月到2月,有黑客組織使用Microsoft Exchange郵件服務器軟件中的0day漏洞利用鏈(ProxyLogon)來訪問電子郵件賬戶,并在服務器放置WebShell進行遠程權限管理。

在漏洞和補丁發布后,其他黑客組織也于3月初開始效仿,紛紛針對Exchange服務器進行攻擊。

盡管許多受感染的系統所有者成功地從數千臺計算機中刪除了WebShell,但還是有數百個臺服務器上運行著WebShell。

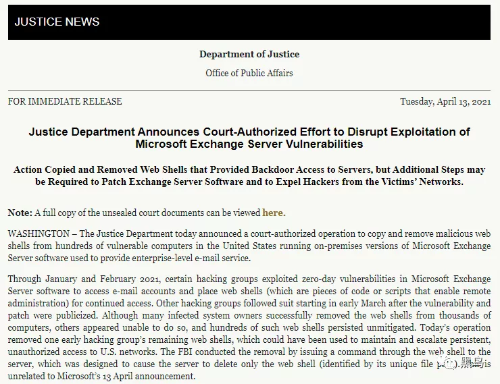

因此美國司法部在2021年4月13日宣布了一項法院授權的行動,該行動將授權FBI從美國數百臺用于提供企業級電子郵件服務的Microsoft Exchange服務器中,先收集大量被攻陷的服務器,再將這些服務器上的WebShell進行拷貝,然后再刪除服務器上的惡意WebShell。

2021年3月2日,Microsoft宣布一個黑客組織使用多個零日漏洞來定位運行Microsoft Exchange Server軟件的計算機。其他各種黑客組織也利用這些漏洞在數千臺受害計算機(包括位于美國的受災計算機)上安裝了Web Shell。由于FBI需要刪除的WebShell每個都有唯一的文件路徑和名稱,因此與其他通用WebShell相比,檢測和清除它們可能更具挑戰性。至于如何進行清除,想必懂得都懂,畢竟存在WebShell的服務器基本沒有修補最新的漏洞補丁,因此……

FBI試圖向所有刪除了黑客組織Webshell的計算機的所有者或運營商提供法院授權操作的通知。對于那些擁有公開聯系信息的受害者,聯邦調查局將從官方FBI電子郵件帳戶(@ FBI.gov)發送電子郵件,以通知受害人。對于那些無法公開獲得聯系信息的受害者,FBI將從同一FBI電子郵件帳戶向被認為擁有聯系信息的提供商(例如受害者的ISP)發送一封電子郵件,并要求他們提供通知受害者。

而在4月13日的FBI清除WebShell行動中,刪除了一個早期黑客組織的Web Shell,FBI通過Web Shell向服務器發出命令進行了刪除,目的是讓服務器僅刪除Web Shell(由其唯一的文件路徑標識)。

如下圖所示,執行命令(該操作不代表其他WebShell的操作,僅僅針對一個服務器)

此外近期外媒爆料指出,FBI在2016年曾雇傭公司去解鎖一個槍手的iphone手機,當時蘋果公司拒不配合解鎖。該公司是澳大利亞國防承包商Azimuth Security,Azimuth為美國、加拿大和英國政府生產黑客工具,并向FBI提供了一系列的IOS漏洞利用(Condor)從而解鎖iPhone。如今為L3Harris Technologies旗下,L3Harris于2018年4月收購了Azimuth和Linchpin Labs。

而Linchpin Labs會向FBI,澳大利亞的情報服務以及英國和加拿大提供漏洞利用。而FBI曾經從Azimuth獲得了針對Tor瀏覽器的攻擊。