Polkit auth系統服務認證繞過漏洞影響大多數Linux發行版。

Polkit是定義和處理允許非特權進程與特權進程通信策略的應用級工具套件,多個Linux發行版中都默認安裝了該系統工具。

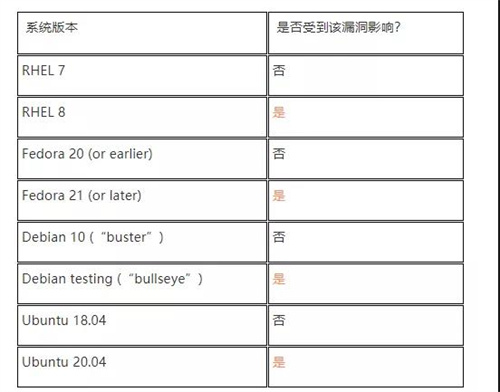

研究人員在Polkit auth系統服務中發現了一個認證繞過漏洞,漏洞CVE編號為CVE-2021-3560。當請求進程與dbus-daemon在調用polkit_system_bus_name_get_creds_sync 開始前斷開時,進程就無法獲得該進程的唯一uid和pid,也就無法驗證請求進程的權限。該漏洞的最大威脅是對數據機密性和系統可用性的影響。

攻擊者利用該漏洞可以使非特權的本地用戶獲得系統shell權限。漏洞非常容易利用,只需要幾個標準命令行工具就可以利用,具體參見PoC視頻:https://youtu.be/QZhz64yEd0g

該漏洞是在7年前發布的v 0.113版本中引入的,已于6月3日發布補丁修復。每個使用有漏洞的polkit的Linux系統都受到該漏洞的影響。

本站內容除特別聲明的原創文章之外,轉載內容只為傳遞更多信息,并不代表本網站贊同其觀點。轉載的所有的文章、圖片、音/視頻文件等資料的版權歸版權所有權人所有。本站采用的非本站原創文章及圖片等內容無法一一聯系確認版權者。如涉及作品內容、版權和其它問題,請及時通過電子郵件或電話通知我們,以便迅速采取適當措施,避免給雙方造成不必要的經濟損失。聯系電話:010-82306118;郵箱:[email protected]。