勒索軟件攻擊的頭條新聞似乎每天都在發生,這給本就非常復雜的數據保護業務帶來了新的危險和混亂。此類威脅之一是Conti,它通常用于針對醫療保健組織和零售商。

它的行為方式可以告訴我們很多關于現代勒索軟件攻擊的信息——所以我最近在一個受控環境中引爆了Conti勒索軟件,以證明適當的網絡保護的重要性。

準備攻擊

我在這次攻擊中使用了三個虛擬機來模擬不同的場景。第一臺機器是全新安裝的Windows,沒有任何保護,這臺機器顯示了勒索軟件的功能。另外兩臺機器要么采用勒索軟件保護來補救攻擊,要么采用URL過濾來防止安裝惡意payload。

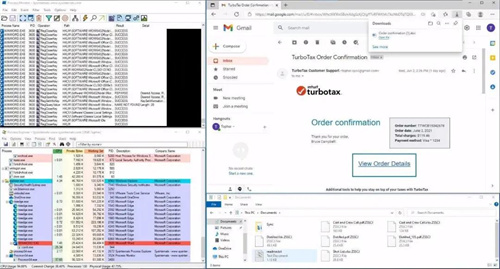

SysInternals Suite中的Process Monitor和Process Explorer幫助我密切關注整個攻擊過程中的勒索軟件活動。當然有正常進程,但也有由勒索軟件啟動的進程,以及注冊表更改。

作為攻擊媒介,我根據與稅務相關的發票創建了一個虛假的惡意電子郵件,以模仿常見的網絡釣魚誘餌。該電子郵件基于真實電子郵件,因此看起來是合法的。在快速更新電子郵件設置后,它甚至將公司名稱顯示為發件人。我使用了官方徽標和顏色,但用下載鏈接替換了發票詳細信息,以確保可能希望收到此類電子郵件的人與我制作的電子郵件進行交互,而不僅僅是查看它。

該鏈接使用受信任的文件共享服務下載帶有嵌入式Visual Basic腳本的“發票”,該腳本會自動下載并運行勒索軟件。

通常,受害者必須在此腳本運行之前啟用活動內容,因此攻擊者通常會將內容設置為隱藏直到此時。在這種情況下,我打算勒索我自己,所以我將Word設置為自動運行內容。這是一個簡單的設置更改,不應作為公司網絡上的一個可能的漏洞而被忽視。

引爆

最初,我將準備好的電子郵件發送給“受害者”,后者單擊電子郵件中的鏈接從受信任的文件共享服務下載文檔。一旦文檔打開,Visual Basic腳本就會運行,拉下勒索軟件并自動運行它。

幾秒鐘后,可以在Process Explorer中看到勒索軟件文件作為WINWORD.EXE的子進程。Windows注冊表顯示來自勒索軟件的查詢,從CurrentControlSet條目開始,然后繼續重新啟動設置,這表明Conti正在尋找一種在系統上獲得持久性的方法。

隨著勒索軟件加密文件,機器開始運行緩慢。如果用戶沒有注意到有什么問題,Conti將繼續對添加到機器中的新文件進行加密。

雖然系統性能下降可能是問題的第一個跡象,但還有一些其他指標,包括文件擴展名更改為文件名后附加“。ZSSCI”(盡管不同的勒索軟件將使用不同的擴展名),同時文件圖標更改為空白頁圖標,因為文件類型不再被識別。對于Conti和大多數其他現代勒索軟件,readme.txt文件被放置在文件被加密的任何目錄中。

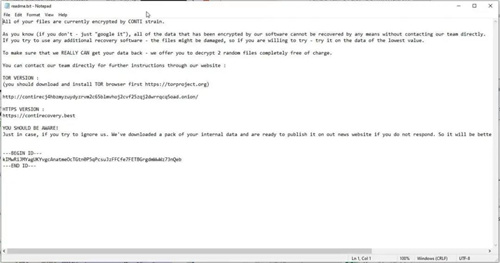

readme.txt文件是通知受害者遭受攻擊并提供支付指令的贖金票據。過去常常會有浮夸的贖金票據取代桌面背景,或是一打開網頁便會出現可怕的消息和大量不良gif圖像,這樣的日子已經一去不復返了。在這里,我們看到一個。onion地址用于聯系攻擊者,這需要使用Tor瀏覽器,并在透明網絡上使用HTTPS替代方案。

攻擊者還威脅說如果忽視這些被盜的數據的話,就會將其公開發布,這是當驚大多數勒索軟件團伙所采用的雙重勒索方法。

需要是發明之母

在這一點上,有幾種方法可以恢復您的數據。您可以支付贖金以獲取解密密鑰,從干凈的備份中恢復(如果有的話),或者找到一臺時光機穿越到過去。除了資助犯罪分子、在恢復期間關閉或穿越時空之外,還有一些現實的方法可以避免成為受害者。

由于沒有一種方法可以解決所有問題,因此多層解決方案將是保護您的數據免受此類攻擊的最有效方法。

近年來,組織加強了網絡釣魚培訓,這是非常好的開始。不幸的是,即使是訓練有素的人也可能被精心設計的攻擊所愚弄。因此,必須實施工具來防止攻擊。讓我們來看看在保護措施到位后會發生什么。

有了勒索軟件保護,在某種程度上而言,攻擊開始時看起來與對未受保護系統的攻擊非常相似。Conti仍在運行,訪問注冊表,并開始加密文件。但隨后Conti突然關閉,Word文檔安全打開。

這次的不同之處在于,file entropy被監控,軟件在只加密了八個文件后停止了Conti啟動的進程。勒索軟件防護軟件會自動從加密開始時生成的緩存副本中恢復加密,從而避免了與從備份中恢復所帶來的麻煩和寶貴的停機時間。

當然,在安裝有效payload之前停止攻擊始終是首選。高級電子郵件安全解決方案可以防止惡意電子郵件到達您的最終用戶,而適當的URL過濾器可以阻止訪問下載有效payload的已知惡意URL。

無論保護組織數據有多復雜,模擬一次攻擊都向我們表明,并非所有希望都已破滅。通過教育、規劃和努力,我們可以通過識別可能攻擊的跡象并實施多層解決方案來自動檢測和響應我們遇到的攻擊,從而應對這些攻擊。